■Task

RT2, RT3からRT1に対して行う通信をIPsecで暗号化しなさい.

また, 将来Spoke siteが増加した際にHubに追加設定が不要な構成としなさい.

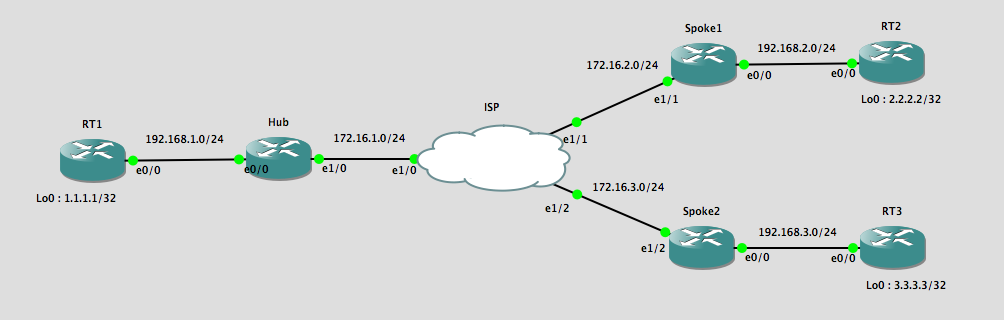

■Topology

■Pre-Config

■Answer

Hub :

conf t

!

crypto isakmp policy 10

encr aes

hash sha256

authentication pre-share

group 14

!

crypto isakmp key cisco address 0.0.0.0

!

crypto ipsec transform-set TRANS esp-aes esp-sha256-hmac

mode tunnel

!

crypto dynamic-map DMAP 10

set transform-set TRANS

!

crypto map IPSEC 10 ipsec-isa dynamic DMAP

!

interface ethernet 1/0

crypto map IPSEC

!

end

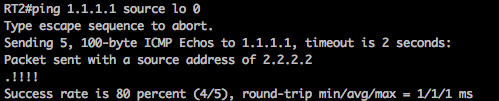

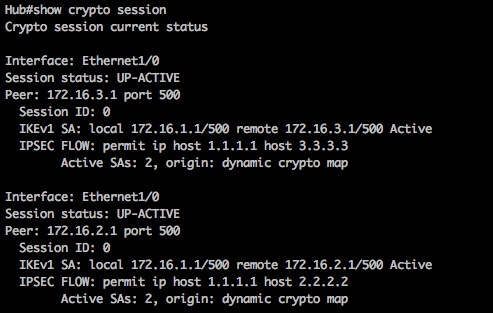

■Verify

■Note

このTaskは, dynamic crypto mapを使用することで要件を満たすことができる.

従来のstatic crypto mapでは, peerに0.0.0.0を指定することができない.

Dynamic crypto mapを使用することで, Spokeからのnegotiation requestを受信することにより動的にIPsecを確立することが可能となる. ただし, この場合はHubがinitiaterとなることはできない.

また, Hubで使用するIKEv1 Phase1,2のパラメータはSpokeのConfigurationから読み取り設定を行う.

■Reference

Command Reference : crypto dynamic-map

Command Reference : crypto map