■Task

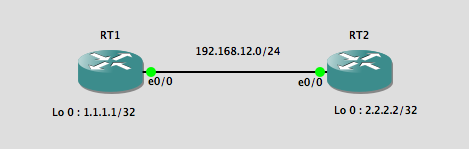

RT1とRT2はIPsec VPNを形成しており, Loopback I/F 0同士の通信を暗号化対象としている.

以下の要件を満たしなさい.

・お互いのLoopback I/F 0宛のping(icmp)を暗号化前にdropさせなさい.

・その他の通信に影響を与えてはいけません.

■Topology

■Pre-Config

■Answer

RT1:

conf t

!

ip access-list extended 102

10 deny icmp host 1.1.1.1 host 2.2.2.2

20 permit ip any any

!

crypto map IPSEC 10 ipsec-isakmp

set ip access-group 102 out

!

end

RT2:

conf t

!

ip access-list extended 102

10 deny icmp host 2.2.2.2 host 1.1.1.1

20 permit ip any any

!

crypto map IPSEC 10 ipsec-isakmp

set ip access-group 102 out

!

end

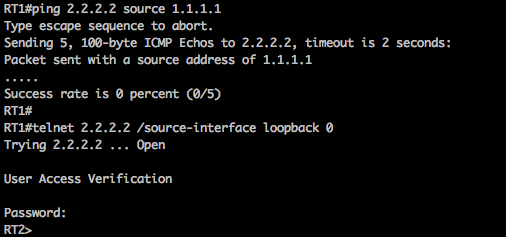

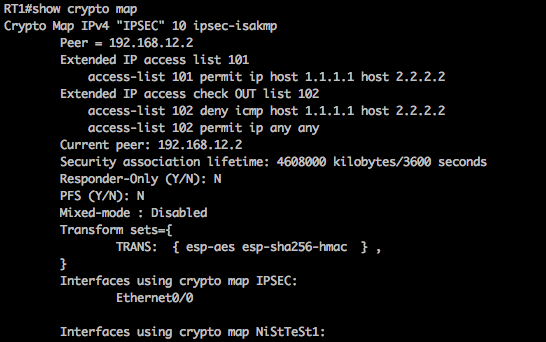

■Verify

■Note

このTaskは, crypto mapにてACLを適用することで要件を満たすことができる.

crypto mapにてACLを適用することで, 暗号化前のパケットに対してFilteringを行うことができる. I/FにACLを適用したとしても暗号化(カプセル化)されているため, この設定ではESPしかmatchされることができない.

要件にはお互いのLoopback I/Fに対してのpingを暗号化前にdropさせなさい と記載があるため, Extended Access-listにてicmpをdenyし, それ以外をpermitとする.

これをOutbound方向に適用することで, 暗号化する前にAccess-listによりDenyとなり, dropされる.

実際に通信を発生させると, pingは失敗しaccess-listのカウンタが増加していることを確認できる.

※備考

IPsec peer確立後に”set ip access-group”を設定した場合は, IPsec SAをClear(clear crypto sa)しなければ設定が反映されない.

■Reference

Configuration Guide : Crypto Access Check on Clear-Text Packets

Command Reference : set ip access-group